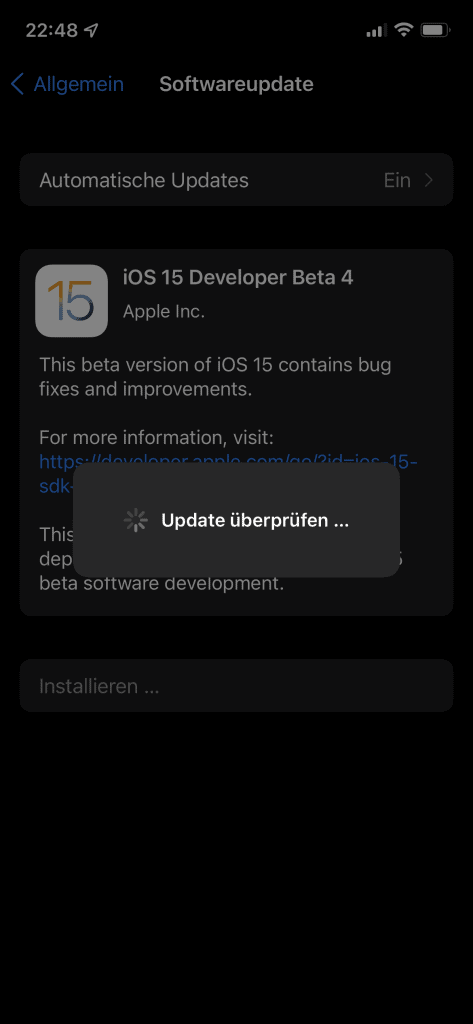

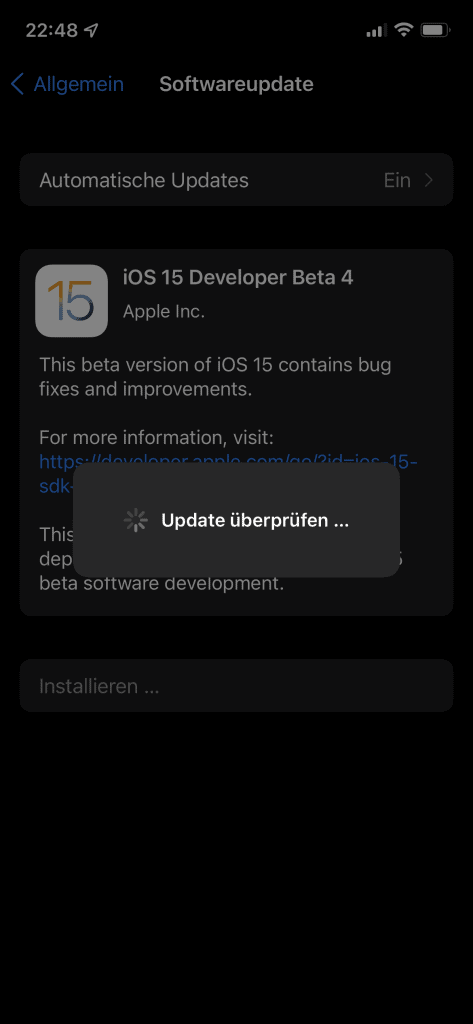

Dass das kurzfristig nachgeschobene iOS 14.7.1 mit Pegasus zusammenhängen kann, scheint offenkundig. Dass nun gerade jetzt iOS 15 Beta 4 rauskommt, mag eine Zufälligkeit sein, die Nähe zu dem Pegasus-Aktivitäten bei iOS ist aber auffallend.

Dass das kurzfristig nachgeschobene iOS 14.7.1 mit Pegasus zusammenhängen kann, scheint offenkundig. Dass nun gerade jetzt iOS 15 Beta 4 rauskommt, mag eine Zufälligkeit sein, die Nähe zu dem Pegasus-Aktivitäten bei iOS ist aber auffallend.

Damit ist Wordfance in eine höhere Liga aufgestiegen. Gratulation über den großen Teich.

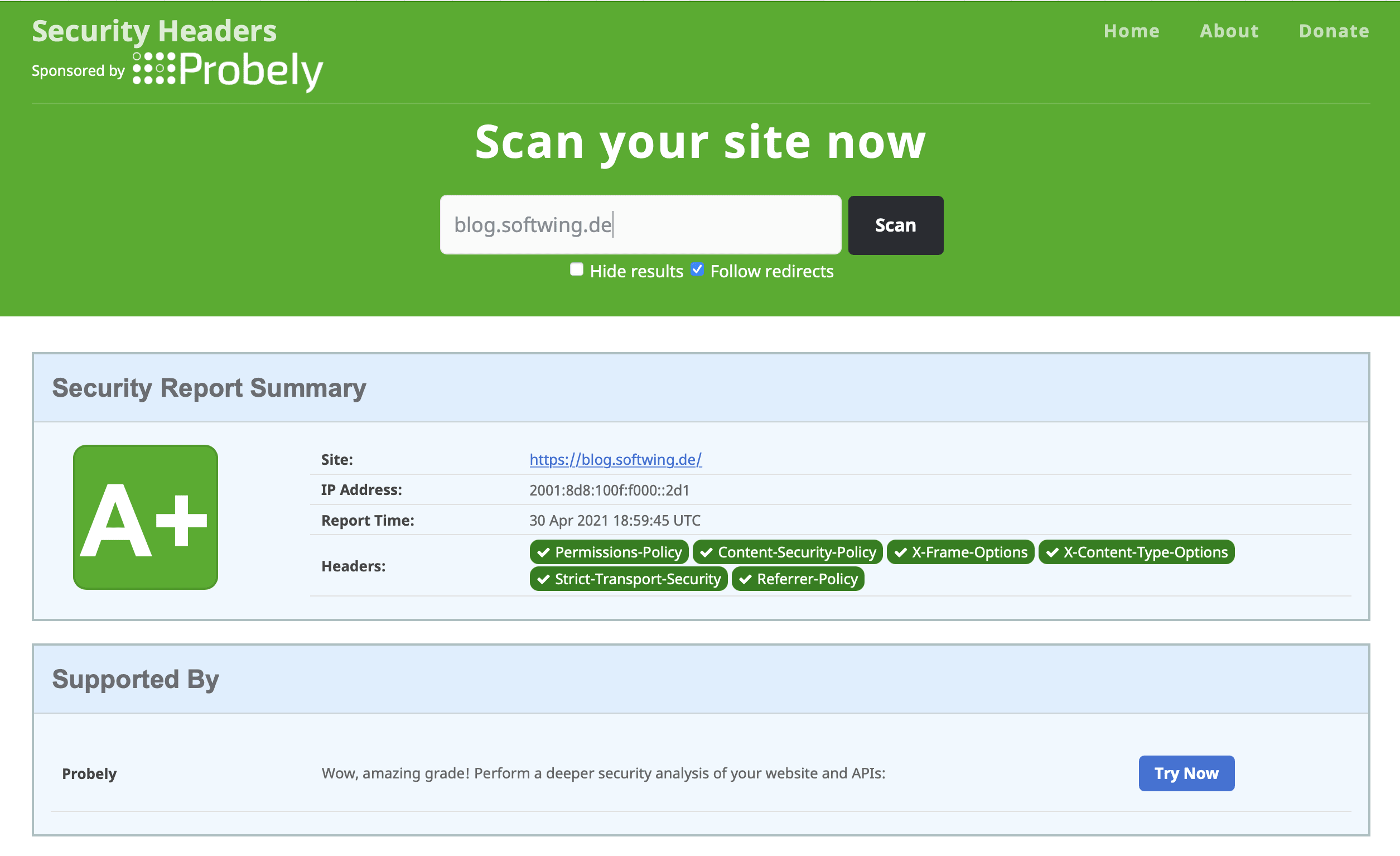

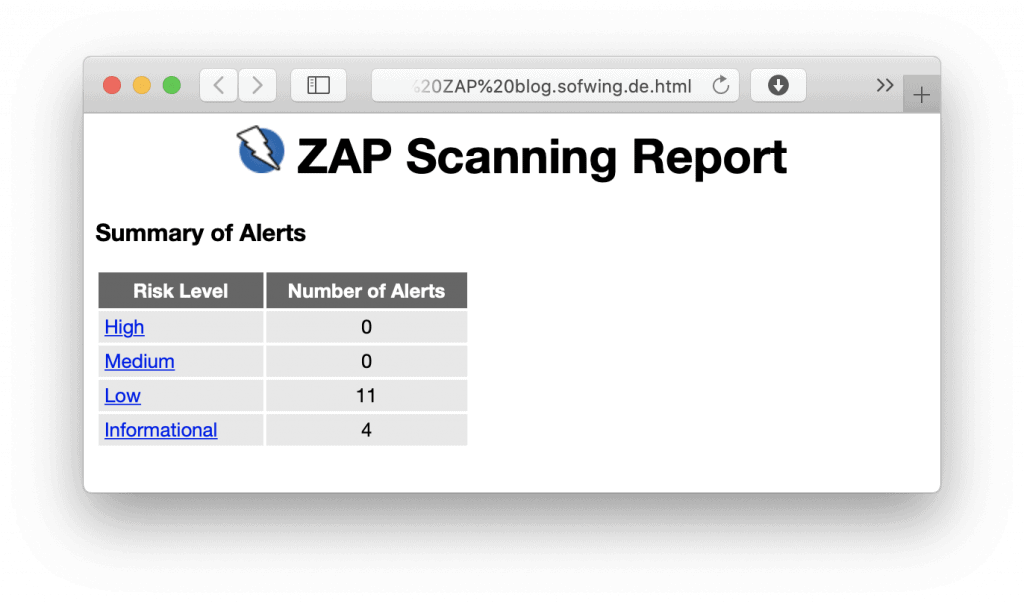

But still enough work to be done to deal with CSP, CORS, SOP et al.

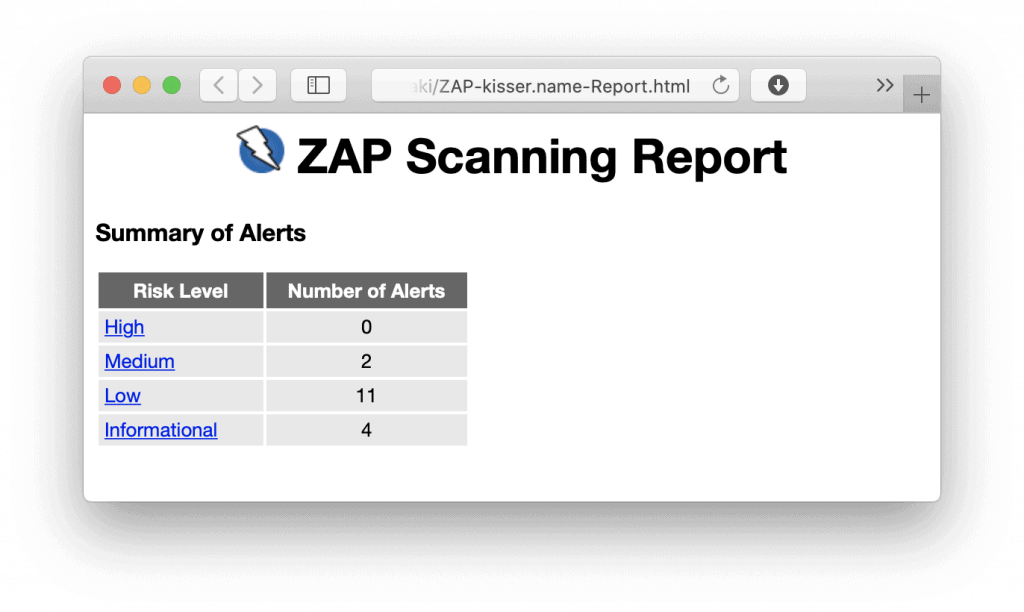

Da habe ich doch heute vom Kollegen Abdullah den Tip für dieses Tool der OWASP für Pen-Tests bekommen. Das will ich gleich mal gegen kisser.name ausprobieren. 😉

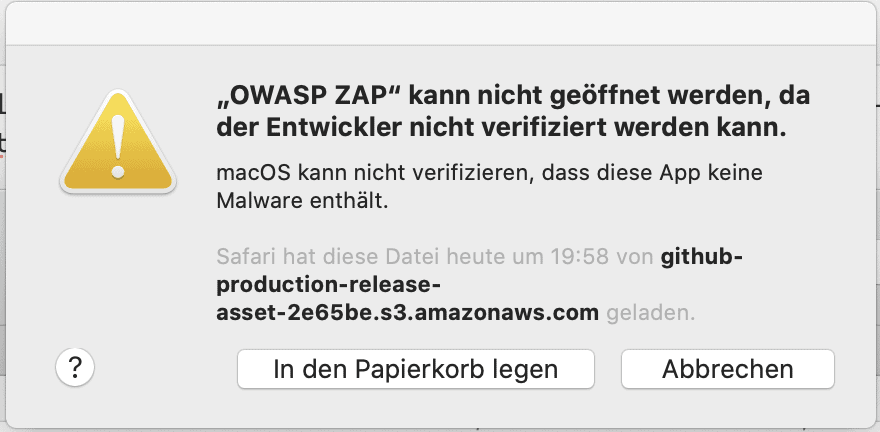

Mac-Installer runtergeladen (ca.132 MB) und dann das App-Icon in Applications. Fertig. So einfach kann Softwareinstallation auf dem Mac sein.

Und fängt ja mal mega ungeil an. Kein Developer Certificate, was sind das denn für Anfänger? Oder doch Maleware? Also Gatekeep auschalten überlisten. Das DMG und die App wurden mit ClamXav gescanned (ja, ich weiß, dass das auch kein 100% Schutz ist). Little Snitch merkte an, dass OWASP ZAP sich zu bit.ly und raw.githubservercontent.com verbinden wollte. Bis zum Beenden der App habe ich erlaubt. Sie muss sich erst beweisen.

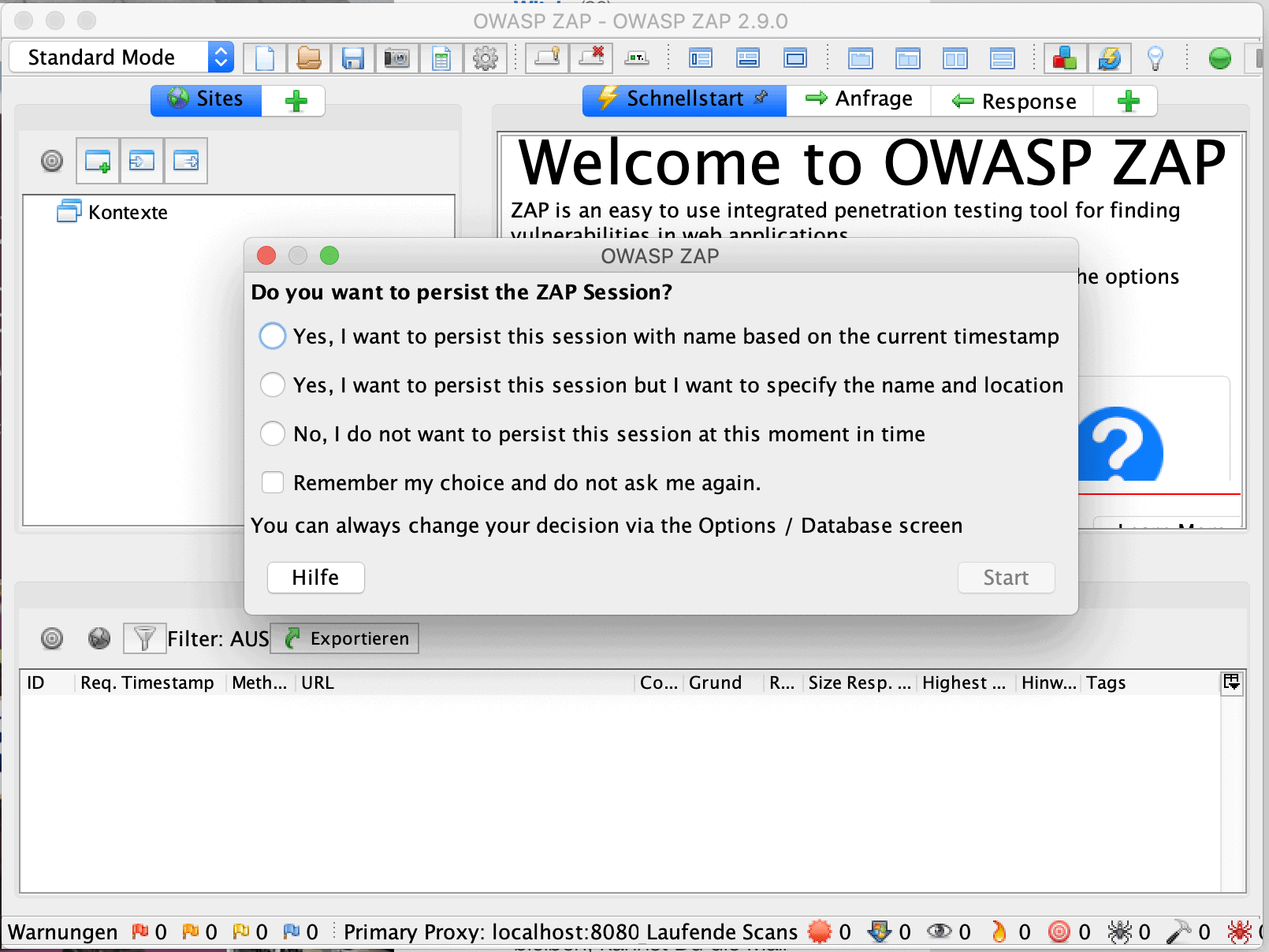

Die App sieht genauso aus, wie es diese häßlichen Java-Apps auf dem Mac so vormachen. Hatte in das Paketbundle geschaut (339 Dateien, so ClamXav, und viele davon Javadateien (JARs)).

Die App sieht genauso aus, wie es diese häßlichen Java-Apps auf dem Mac so vormachen. Hatte in das Paketbundle geschaut (339 Dateien, so ClamXav, und viele davon Javadateien (JARs)).

Ja, sieht ganz brauchbar aus das Programm, wenn gleich die Oberfläche etwas pekig ist, aber es kommt ja auf den Inhalt an. Allerdings muss sich die App durchaus erarbeitet werden.

Ja, sieht ganz brauchbar aus das Programm, wenn gleich die Oberfläche etwas pekig ist, aber es kommt ja auf den Inhalt an. Allerdings muss sich die App durchaus erarbeitet werden.

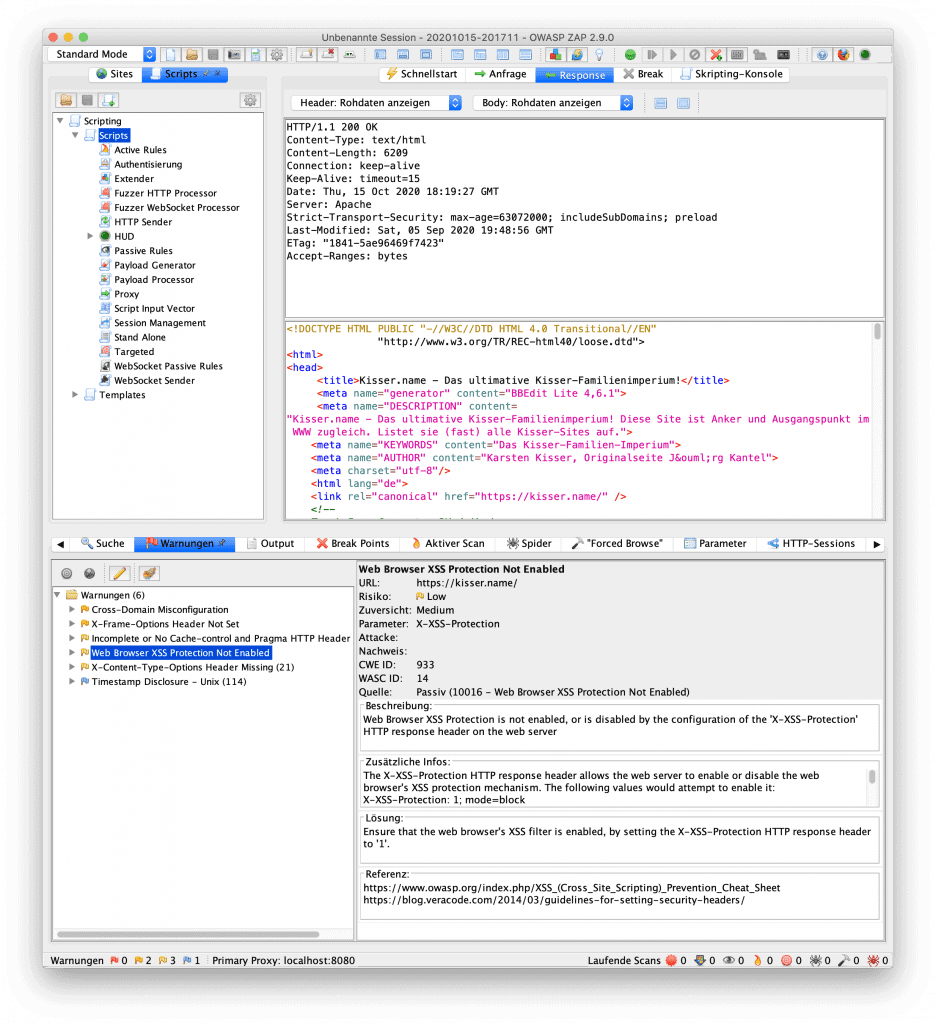

Das Resultat ist dann auch ganz ok. Allerdings ist die Site auch nur mikrogroß:

Ich hatte ja schon schlimmeres für das Blog erwartet, aber der Report ist echt schon brauchbar:

Der Punkt “Schnell sein” sticht so etwas hervor. Hier empfiehlt 1&1 ein CDN (Content Delivery Network) von Cloudflare zu installieren. Ein wenig oversized fürs Blog. Zudem mit der DSGVO (US-Ausland und teilweise fehlen von SSL, wenn nicht Hyperpremium-Variante von Cloudflare genutzt wird) nicht wirklich vereinbar.

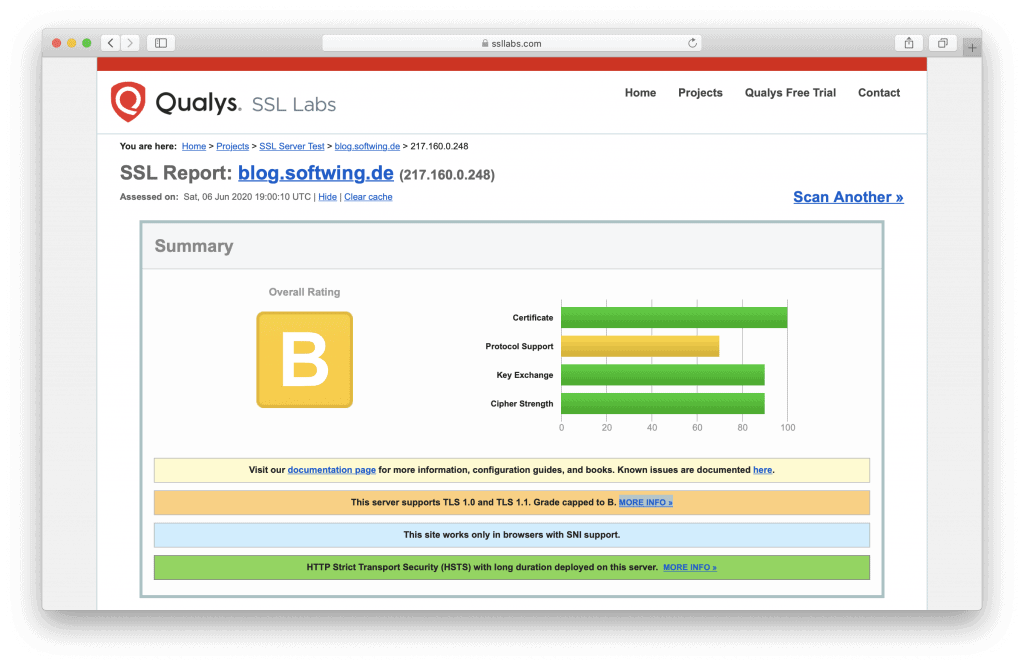

Auch weiterhin: TLS 1.0 und 1.1 verhindern, dass es besser werden kann als ein B.

Durch Klaus Rodewig bin ich auf das Thema mit den COVID-19 Apps aufmerksam geworden. Der Beitrag zu Bruce Schneier habe ich auch durch ihn. Klaus ist ein cooler ITler und ein ausgewiesener Kenner der Security Szene. Leider werden wir uns dieses Jahr nicht zur macoun in FRA treffen, da diese Corona-bedingt ausfällt – sehr, sehr schade.

Der folgende Beitrag der Site mezdanak.de zeigt leider sehr deutlich, dass die Spötter wohl recht behalten. Die Corona Apps sind security mäßig überaus schlecht – zumindest, was sich bisher so zeigte. Wo soll da Vertrauen des Einzelenen entstehen für eine App, die mehr schlecht als recht zusammengeschuster wurde?

Bruce Schneier zu COVID-19 Contact Tracing Apps.

Wie immer ganz Schneier: Sehr analytisch und erhellend. Für die ganzen IT-Tekkis sehr erdend, wobei Schneier kein Wort über Sicherheit oder Datenschutz verloren hat.

Da hat die in weiten Kreisen völlig unbekannte Sicherheitsfirma ZecOps eine 0-Day-Lücke in iOS Mail entdeckt. Die übliche Maschinerie von Aufgreifen der News, Aufbauschen und Verbreiten kam in Gang.

Nicht, dass es mißverstanden wird. Sicherheitslückene sind immer nicht gut und sollten alsbald gefixt werden. In diesem Beispielt hat sich das BSI aber zu einer sehr reißerischen Aussage verleiten lassen.

Wer abseits der aufbauschenden Aufmachung etwas Detailliertes zum Thema lesen möchte, findet bei Sophos gute Informationen.

Bekannte Hacker wie zum etwa Dino A. Dai Zovi und die Mitarbeiter von Googles Projekt Zero bezweifeln, dass sich diese Lücke überhaupt sinnvoll (im Sinne von Schaden anrichten) ausnutzen lässt. Was aber noch etwas ungereimter ist, ist der Umstand, dass ZecOps die Lücke seit ca. 2 Jahren kennen soll, Apple aber scheinbbar darüber erst vor kurzem informiert wurden und – ausschlaggebend – eine 0-Day-Lücke dann vor dem Patch (iOS 13.4.5) publik gemacht wird. Das sieht mir sehr nach PR für das Unternehmen aus. Wer aber mit harten Bandagen spielt, kann sich sehr schnell auch ins Abseits boxen.